En esta oportunidad, quiero contarles sobre la certificación CRTA (Certified Red Team Analyst) de CyberWarfareLabs. 🎯 Esta certificación me sorprendió gratamente, especialmente por su enfoque práctico y la experiencia tan completa que ofrece durante el examen. Si estás pensando en adentrarte al mundo del Red Teaming o quieres mejorar tus habilidades ofensivas, ¡quédate para conocer más! 🚀.

INTRODUCCIÓN

La certificación CRTA 🛡️ es una excelente opción para aquellos interesados en el mundo del Red Team 🔴. Está enfocada en enseñar tácticas y técnicas de simulación de ataque 💻, brindándote la oportunidad de ponerte en los zapatos de un atacante y entender cómo podría comprometer un objetivo. El acceso al material del curso es muy cómodo 📚, y una vez que te registres, podrás programar el acceso al laboratorio 🖥️, donde tendrás 30 días ⏳ para poner en práctica todo lo aprendido.

En cuanto al examen para obtener la certificación 🎓, se trata de una prueba práctica de 24 horas ⏰, que puedes realizar sin supervisión (¡un gran punto a favor si prefieres trabajar a tu ritmo! 😌). Una vez completada, tendrás 24 horas más para entregar tu informe 📑.

El curso comienza con una introducción completa al concepto de Red Teaming, explicando su propósito y cómo se diferencia de otros enfoques de seguridad como el Pentesting. Se aborda el ciclo de ataque del Red Team, desglosando sus diferentes fases, desde la planificación inicial hasta la ejecución y post-explotación. También se explora la infraestructura necesaria para un Red Team, detallando la nomenclatura y los componentes clave que permiten llevar a cabo simulaciones realistas de ataques.

Entorno Empresarial y Explotación de Tecnologías: Una parte importante del curso es entender cómo las empresas modernas se estructuran tecnológicamente. Se analiza la explotación de tecnologías comunes en un Red Teaming, incluyendo aplicaciones web, redes tradicionales y entornos en la nube. Los estudiantes aprenderán cómo interactúan estas tecnologías dentro de una organización y cómo pueden ser explotadas en un ataque simulado. Además, se ofrece una guía detallada para la configuración del laboratorio de Red Teaming, cubriendo la creación de un entorno virtual con máquinas de atacante, así como la configuración de las redes y la infraestructura necesaria para simular un ataque completo.

Operaciones Externas: Una vez que los fundamentos y la infraestructura están listos, el curso se adentra en las operaciones externas. En esta sección, los estudiantes aprenderán a mapear y enumerar los activos expuestos externamente de una organización, lo cual es crucial para identificar puntos débiles en la infraestructura de una empresa. Se cubrirán técnicas avanzadas de explotación de servicios web y de red, que son métodos comunes utilizados por los atacantes para acceder a sistemas vulnerables desde fuera de la red interna. También se discutirá cómo realizar post-explotación, un proceso en el que se busca obtener más privilegios y acceso dentro de los sistemas comprometidos.

Operaciones Internas: Las operaciones internas profundizan en la explotación de activos dentro de una red empresarial una vez que el atacante ha comprometido el perímetro externo. Los estudiantes aprenderán a mapear activos internos, con un enfoque especial en Active Directory, una de las piezas clave en muchas infraestructuras corporativas. Se abordarán técnicas de explotación interna que van desde la recolección de información hasta la escalada de privilegios, con el objetivo final de alcanzar privilegios de administrador de dominio. También se profundizará en cómo sortear firewalls y segmentación de red, que son barreras importantes dentro de las redes corporativas.

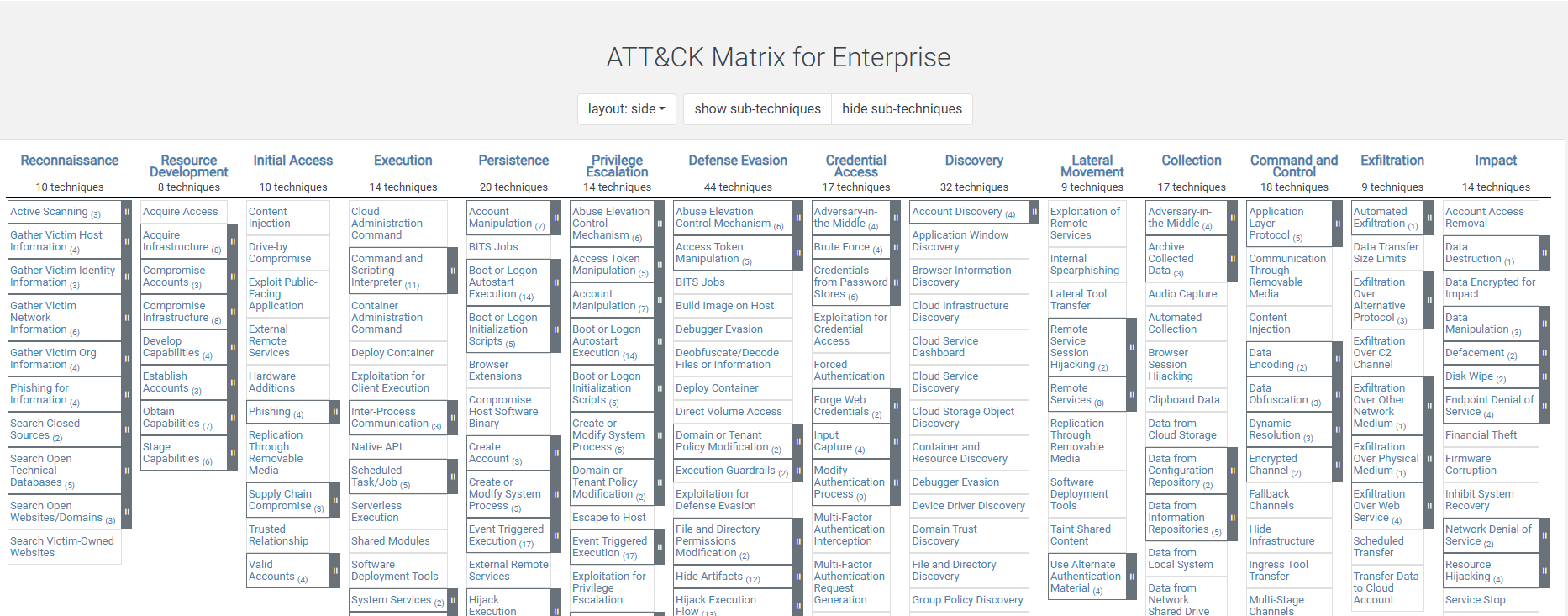

Estudios de Casos Prácticos: Una parte fundamental de la certificación es la realización de un estudio de caso práctico, donde los estudiantes deben aplicar todo lo aprendido en un entorno controlado. Accederán a un laboratorio diseñado para simular un escenario de Red Team realista, utilizando el MITRE ATT&CK Framework para mapear y analizar los movimientos del atacante en el sistema. Se pondrá en práctica tanto el Red Teaming externo como el interno, y se aprenderá el uso de herramientas avanzadas como LOLBAS ( Living Off the Land Binaries and Scripts) para la persistencia sigilosa y la exfiltración de datos, técnicas que ayudan a los atacantes a mantener su presencia en la red de manera oculta.

PREPARACIÓN PARA EL EXAMEN

El material del curso CRTA es bastante completo y abarca los temas esenciales para abordar un Red Teaming efectivo. Sin embargo, para asegurarte de estar completamente preparado para el examen práctico, te recomiendo complementar tu estudio con algunos módulos adicionales que te darán una ventaja extra.

Uno de los módulos más útiles es el de Active Directory Enumeration & Attacks de HTB Academy. Este módulo es fundamental, ya que te proporcionará las herramientas necesarias para realizar una enumeración efectiva de Active Directory, una habilidad clave para el examen. Este conocimiento te permitirá identificar y explotar vulnerabilidades dentro de la infraestructura interna, un paso crucial en las operaciones de Red Teaming.

Además, es altamente recomendable que te adentres en los ataques a Kerberos, ya que este protocolo es una parte integral de la autenticación en muchos entornos corporativos. Puedes utilizar el recurso de ATTL4S, que explica en detalle cómo funciona la autenticación Kerberos, desde la creación de tickets de servicio hasta cómo se explotan sus debilidades. Otra opción excelente es el módulo de Kerberos Attacks de HackTheBox Academy, que te proporcionará un enfoque práctico y detallado de cómo llevar a cabo estos ataques.

HABILIDADES CLAVE QUE DEBES DOMINAR ANTES DE ENFRENTAR EL EXAMEN

1. Bases sobre Explotación de Sistemas y Enumeración de Archivos: Una de las habilidades más esenciales para el examen es tener una comprensión básica de la explotación de vulnerabilidades y la enumeración de archivos. Es fundamental que tengas nociones básicas de cómo identificar y explotar fallos de seguridad, ya que esto simula lo que ocurriría en una evaluación real de seguridad. Además, la recolección de información es un aspecto clave. Saber cómo mapear y obtener datos de sistemas como credenciales, configuraciones de red y servicios activos, es muy importante.

2. Pivoting: El pivoting será una técnica clave durante todo el curso, y es crucial dominarla antes de enfrentarte al examen. Esta habilidad te permitirá saltarte a otro rango de red para expandir tu alcance y seguir avanzando en el ataque. Conocer cómo configurar herramientas como SSH, Chisel y Ligolo en conjunto con Proxychains te dará las herramientas necesarias para redirigir el tráfico a través de un sistema comprometido, lo que te permitirá pivotar entre diferentes redes y redes segmentadas con facilidad. Esta técnica es esencial para moverte dentro de un entorno corporativo y superar barreras de seguridad como firewalls o segmentación de red

3. Enumeración y Explotación de Active Directory: Para este apartado, es fundamental que practiques técnicas como abusar de las DACLs (Discretionary Access Control Lists) para escalar privilegios dentro de un entorno de Active Directory. También es importante que te familiarices con los ataques a Kerberos y la manipulación de tickets de servicio. Herramientas como Rubeus y Mimikatz son extremadamente útiles para realizar estas tareas en un entorno Windows. Si prefieres trabajar desde Linux, no te preocupes, ya que herramientas como Impacket ofrecen funcionalidades equivalentes. En particular, ticketer.py de Impacket es una excelente alternativa para realizar ataques a Kerberos, permitiéndote trabajar sin problemas en sistemas basados en Linux. Practicar estos ataques te ayudará a comprender cómo funcionan las autenticaciones y cómo puedes explotarlas para obtener privilegios más altos dentro de la red.

4. Técnicas de Persistencia: Para poner en práctica todo lo aprendido en el material del curso, es crucial que sepas cómo mantener el acceso una vez que hayas comprometido el controlador de dominio 🖥️🔓. Las técnicas de persistencia son esenciales para asegurar que puedas seguir controlando el entorno comprometido, incluso después de que los administradores intenten remediar la situación 🔧❌. En el curso, se detallan estas técnicas específicas, mostrándote cómo garantizar que el acceso siga siendo posible sin ser detectado 🔍🚫. Ser capaz de mantener el acceso de manera sigilosa es una habilidad clave en el Red Team, ya que te permite moverte libremente dentro de la red y realizar ataques de manera continua, sin alertar a los defensores 🚶♂️💻.

OPINIÓN SOBRE EL CURSO

El curso me sorprendió gratamente 😄. Se detallan varias técnicas de Red Team bastante útiles y realistas, que puedes aplicar directamente en una evaluación real 🛠️. El precio es bastante asequible 💸, lo que lo convierte en una excelente opción para quienes desean mejorar sus habilidades sin hacer una gran inversión. Además, el examen me gustó mucho, ya que me permitió aprender y poner en práctica muchos conceptos nuevos 📚📝.

Este examen no solo me sirvió para obtener la certificación, sino que también me ayudó a prepararme para otros desafíos y certificaciones, como la OSCP 🔐. En particular, afianzar mis conocimientos en Active Directory Pentesting.

Es una certificación bastante buena 🌟 y espero que CyberWarfare siga sacando más contenido de calidad como este en el futuro 🚀.

REFERENCIAS

- https://cyberwarfare.live/product/red-team-analyst-crta/

- https://academy.hackthebox.com/

- https://www.youtube.com/@ATTL4S